Опубликованы подробности о серьезной уязвимости в процессорах AMD

10 января 2018 г., среда

Уязвимость позволяет злоумышленнику выполнить произвольный код на процессорах AMD Secure Processor.

Исследователь безопасности Кфир Коэн (Cfir Cohen) из компании Google обнародовал информацию об уязвимости в компоненте Trusted Platform Module (TPM) в процессорах AMD Secure Processor, позволяющую злоумышленнику выполнить произвольный код.

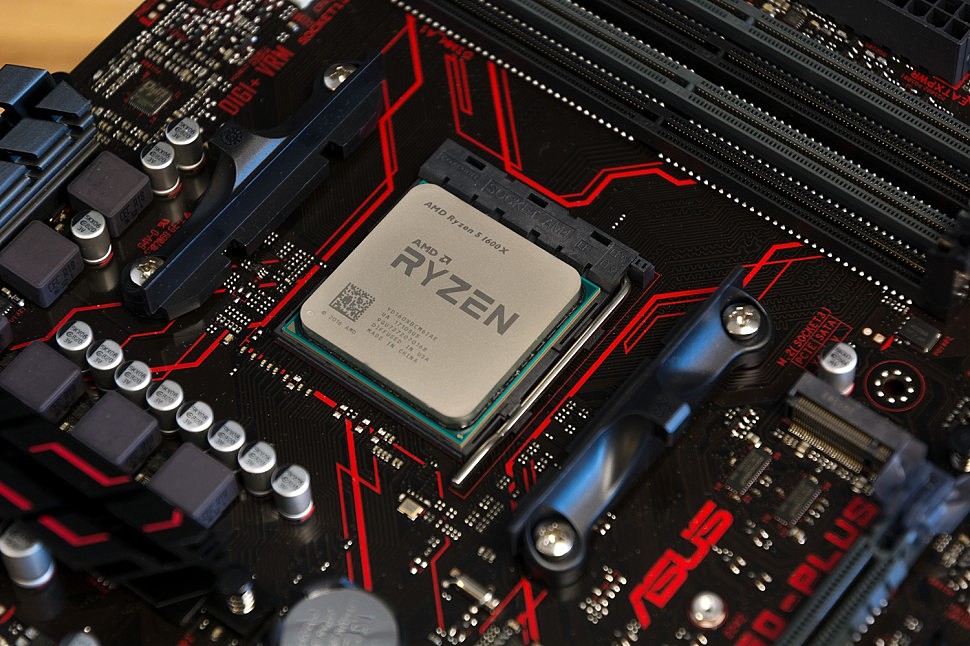

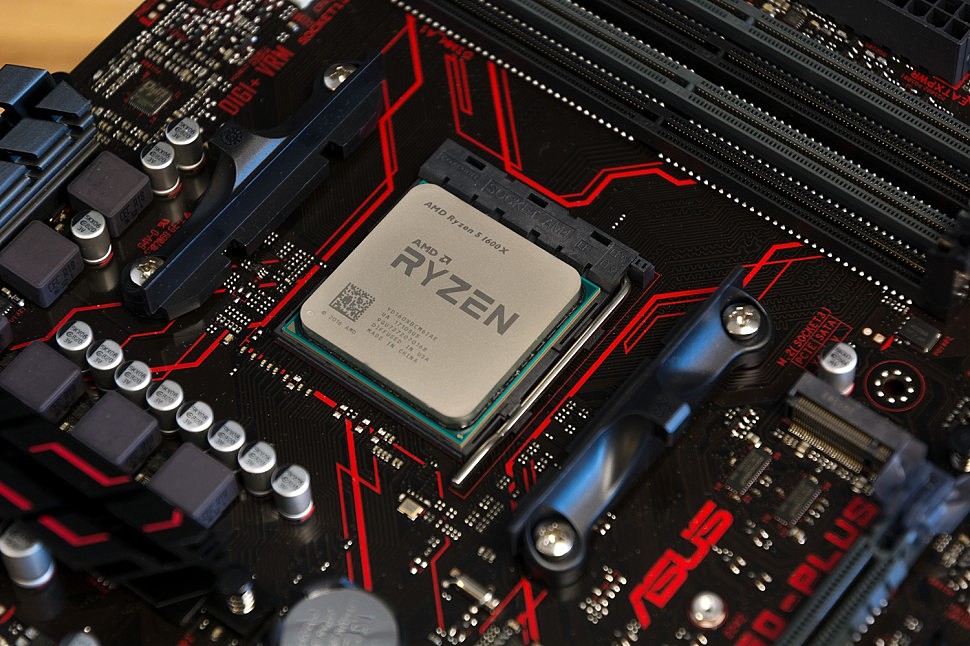

AMD Secure Processor, известный также под названием AMD PSP (Process Security Processor), является интегрированным процессором, который находится рядом с ядрами процессоров AMD64 x86. Он работает под управлением отдельной операционной системы, которая обрабатывает различные операции, связанные с безопасностью.

Как пояснил исследователь, TPM является компонентом для хранения важных системных данных, таких как пароли, сертификаты и ключи шифрования в защищенной среде, за пределами более легко доступных ядер AMD.

После проведения статического анализа, эксперту удалось обнаружить уязвимость переполнения стека в функции EkCheckCurrentCert. Злоумышленник может использовать специально сформированные EK-сертификаты (Endorsement Key) для выполнения произвольного кода в AMD Secure Processor.

Как отметил Коэн, некоторые базовые меры безопасности, такие как stack cookies (защита от переполнения буфера), NX stack (технология запрета исполнения) и ASLR (рандомизация размещения адресного пространства), не были реализованы в AMD Secure Processor, что делает эксплуатацию данной уязвимости сравнительно простой.

Исследователь уведомил AMD в сентябре 2017 года. В декабре представители компании ответили, что патч уже разработан и в скором времени будет выпущен. Примерно в то же время пользователи портала Reddit обнаружили возможность отключить поддержку AMD PSP. Неясно, связана ли данная опция с готовящимся выходом исправления, однако по словам экспертов, наличие подобной функции нехарактерно для процессоров.

Напомним, ранее в процессорах Intel, ARM64 и AMD были обнаружены опасные уязвимости Meltdown и Spectre.